L'évaluation de la configuration pour une meilleure défense numérique

Article écrit par

Laurent FontaineTemps de lecture estimé : 10 minutes

Le SOC est une véritable solution face aux enjeux de cybersécurité actuels.

Avec les crises économiques et sanitaires que nous rencontrons, les pirates n’hésitent pas à profiter de la situation pour attaquer et usurper des informations précieuses ou de lancer des ransomwares contre des entreprises vulnérables.

En effet, en 2020, plus de 80% des entreprises confirment avoir été victimes d’au moins une cyberattaque au cours de l’année contre moins de 78% en 2018. De plus, on constate que la fréquence des attaques augmente également au sein d’une même entreprise (entre 6 à 10 cyberattaques par an selon la CyberEdge Report 2020).

Pour y faire face, il existe des procédures et outils de cybersécurité qui permettent aux entreprises de renforcer leurs configurations de sécurité.

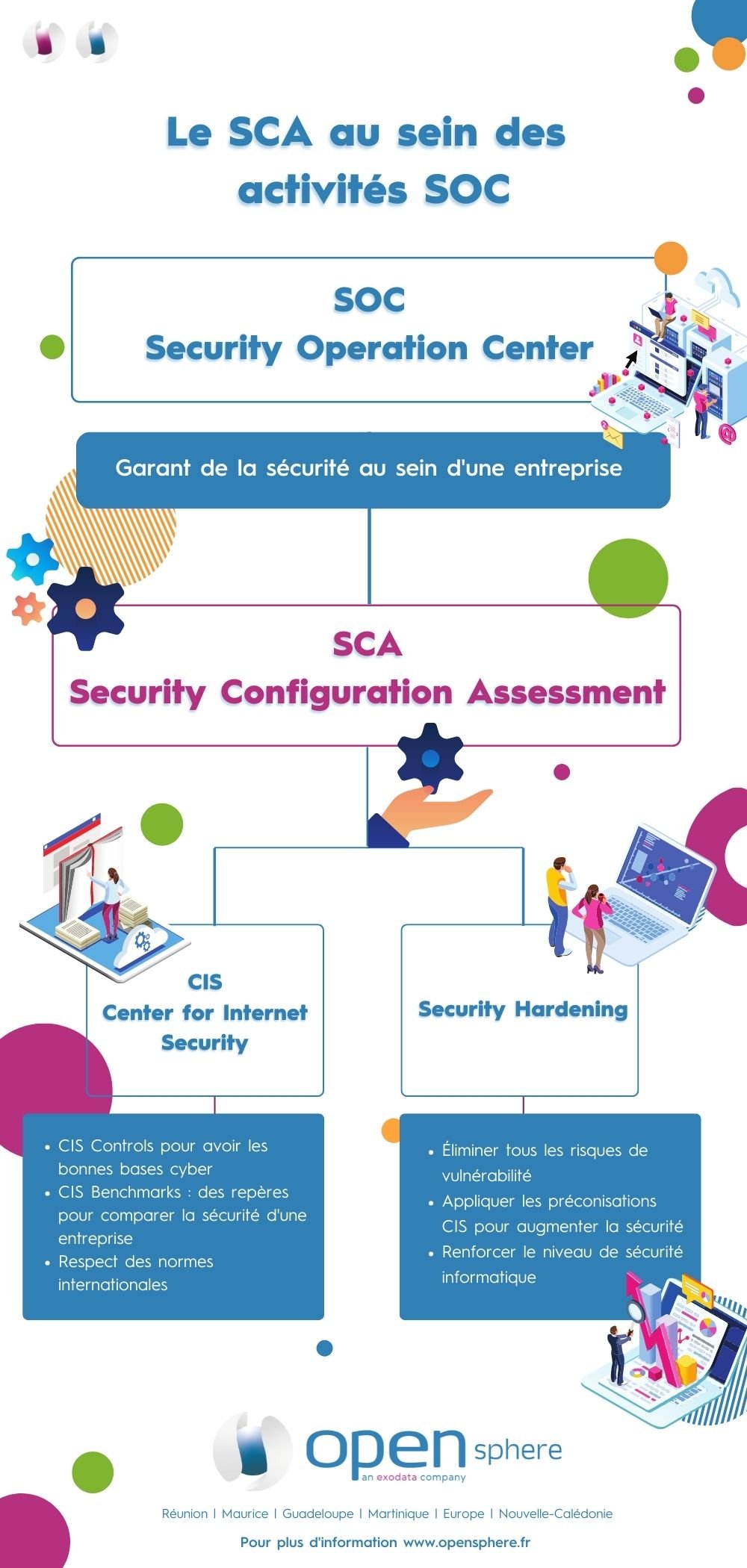

01. Le SCA comme outils d’évaluation du niveau de sécurité

02. Les configurations ne sont pas immuables. Elles sont même à l'origine d'attaques aux conséquences désastreuses !

03. Comment bénéficier du service d'évaluation constante des configurations ?

04. Le SOC, garant de la cyberdéfense

L’évaluation de la configuration de la sécurité (SCA en anglais), permet d’évaluer le niveau de conformité des configurations systèmes par rapport au référentiel du Center for Internet Security. Cette évaluation est faite grâce à des scans réguliers des différents systèmes d’exploitation au sein de l’entreprise. Cette évaluation est exécutée sur une base régulière et alerte les équipes informatiques et de sécurité en cas de paramètre posant une problématique de sécurité.

De cette façon, les entreprises s'assurent que les améliorations permettant le renforcement de la posture sécurité soient réalisées au fil de l'eau. Cette approche permet de réduire considérablement les risques qui pèsent sur les organisations.

01. Le SCA comme outils d’évaluation du niveau de sécurité

Le monde anglosaxon met en avant le principe de “security hardening”, soit littéralement "renforcement de la sécurité”, qui doit faire partie de l’approche cyberdéfense des entreprises. Les menaces évoluent rapidement et peuvent mettre en péril les opérations commerciales de l’entreprise en l’espace d’une nuit.

Le but d'appliquer les principes d’évaluation de la sécurité des configurations systèmes est de savoir au plus tôt quels sont les points de faiblesses des serveurs. Suite aux rapports d’évaluation, l’entreprise peut procéder directement à la phase de renforcement, sur la base des recommandations CIS. Ce processus de consolidation de la sécurité va contribuer à l'application régulière d'actions directes de sécurisation. Elles permettent également aux équipes techniques de savoir exactement où focaliser leurs efforts.

02. Les configurations ne sont pas immuables. Elles sont même à l'origine d'attaques aux conséquences désastreuses !

Une des principales causes d’attaques réussies ces dernières années, réside dans les erreurs, oublis ou négligences.

Une “mauvaise configuration” est une vulnérabilité créée par une erreur humaine au sein d'un écosystème informatique (que ce soit sur un système d'information, serveur etc.) qui mène à la création de failles de sécurité dans l'organisation. Ces failles donnent ainsi la possibilité à des acteurs internes ou externes de contourner le fonctionnement naturel au sein du système d'information et donc de perpétrer des actes malveillants. Il est crucial de noter que les configurations par défaut de composants logiciels, services et autres outils sont également catégorisés dans les erreurs de configuration.

Ces faiblesses représentent des dangers majeurs pour les entreprises, d'où l'importance d'analyser régulièrement la sécurité informatique de l'organisation pour détecter au plus tôt ces défaillances dans l'écosystème numérique.

Au sein du pôle Cyberdéfense d'Exodata, nous implémentons de facto l’évaluation des configurations comme un standard de fonctionnement. Nous effectuons ainsi une revue régulière des faiblesses et non-conformités, et procédons aux actions de remédiation dans des délais les plus courts possibles. Notre démarche prévoit également de nous tenir informés des évolutions techniques et des risques, afin de s’inscrire dans une approche d’amélioration continue.

03. Comment bénéficier du service d'évaluation constante des configurations ?

04. Le SOC, garant de la cyberdéfense

Le Security Operation Center, est une équipe cybersécurité spécialisée dans la surveillance des réseaux/système d’information. Les organisations n’ont pas toujours la possibilité de construire et gérer une équipe dédiée à la surveillance, la détection et la réponse aux incidents.

Notre service de SOC externalisé permet à nos clients de souscrire à une prestation, sans subir les contraintes liées au budget, à la gestion des expertises et des outils. Dans le cadre de cette offre, le SOC Exodata s’appuie sur les recommandations et outils du Center for Internet Security (CIS) afin de réaliser ses missions de contribution au renforcement de la sécurité des systèmes d'information.

Le département SOC a la charge d’effectuer une veille régulière sur le monde de la cybersécurité. Outre au CIS, ils travaillent notamment avec le CERT (Computer Emergency Response Team), une instance gouvernementale qui regroupe des experts en sécurité numérique qui visent à détecter les incidents, failles de sécurité et d’y apporter également une solution.

C’est grâce à cette veille informatique que le SOC peut, en fonction des informations disponibles et celles échangées avec le CERT, accompagner les entreprises vers l’amélioration de leur niveau de sécurité.

D'autres articles sur la thématique du SOC :

- SOC informatique, définition, missions et rôle dans votre SI

- Le SOC (Security Operation Center) qu'est-ce que c'est ?

- Les étapes de déploiement d'un SOC

- Le SOC : pourquoi est-ce recommandé par des organismes de sécurité ?

- Quel type de SOC choisir pour votre activité ? Interne ou externe ?

- SOC Internes : Considérations et coûts cachés

Articles à la une

Ces articles pourraient vous intéresser

14/02/2019

Les 6 étapes clefs pour répondre à une cyberattaque - Partie 2

Découvrir

06/04/2021

Le CIS pour renforcer votre stratégie de sécurité informatique

Découvrir