Comment bien gérer vos appareils mobiles dans Microsoft 365 ?

Article écrit par

Alexandre QuereTemps de lecture estimé : 12 minutes

Depuis le début de la pandémie, Microsoft enregistre des milliers de nouveaux utilisateurs qui recourent à ses services. Le télétravail gagne du terrain, mais cela profite également aux cybercriminels. Avec plus de 200 millions d’usagers actifs dans le monde, Microsoft 365 est plus plébiscité par les organisations.

L’usage des appareils connectés va probablement s’intensifier. De ce fait, en tant que DSI de votre entreprise, vous devez trouver une solution pour protéger les données personnelles de la société. Comment parvenir à cette sécurisation de votre environnement ?

01. Pourquoi faut-il protéger son environnement Microsoft 365 ?

02. Comment protéger son environnement Microsoft 365 ?

03. Comment assurer la protection des applications et des données ?

04. Intune, à utiliser à d’autres fins utiles

05. Comprendre la notion de liaison de client et cogestion

06. Autres actions pour protéger son environnement Microsoft 365

01. Pourquoi faut-il protéger son environnement Microsoft 365 ?

Les pirates peuvent obtenir de précieuses informations sur votre entreprise. Ils peuvent les divulguer aux concurrents. Vous devez donc prendre toutes les dispositions pour protéger vos informations.

.jpeg?width=1000&height=667&name=Closeup%20of%20young%20male%20theift%20in%20sweatshirt%20with%20hood%20transfering%20money%20from%20bills%20of%20stolen%20creding%20cards-1%20(1).jpeg)

- Le courriel à l’origine des attaques : Plus de 90% des attaques commencent par un courriel. La plupart du temps, il s’agit de courriels d’hameçonnage qui se font passer pour des courriels venant de Microsoft. Dès que l’utilisateur clique sur le lien, le site internet qui ressemble fortement à Microsoft 365 lui demande son mot de passe et son nom d’utilisateur. Ces informations capitales sont tout de suite transmises à l’auteur de la menace qui peut abuser de l’identité de l’usager.

- Le courriel pour dissimuler les logiciels malveillants : Les pirates peuvent également envoyer des pièces jointes malveillantes qui prennent la forme de documents Office et qui peuvent infecter l’ordinateur en un rien de temps. Les logiciels malveillants sont nombreux. Vous avez les chevaux de Troie, Emotet, Trickbot…

- Lorsque le pirate informatique accède à votre boîte, il peut envoyer des courriers aux autres contacts pour leur demander de cliquer sur des documents et liens en tout genre. Ils peuvent également leur demander de l’argent.

02. Comment protéger son environnement Microsoft 365 ?

Le travail à distance prend plus d’ampleur et les usages évoluent avec. Dans cette optique, le DSI doit contrôler les tablettes et mobiles qui sont liées au réseau de l’entreprise. Dans ce cas, on parle d’EMM ou enterprise mobility management. Le MDM ou mobile device management est inclus dans l’EMM.

.jpeg?width=1000&height=667&name=Top%20view%20of%20woman%20drinking%20of%20coffee%20with%20checking%20the%20message%20on%20cellphone%20(1).jpeg)

Quelle protection pour les appareils mobiles ?

Utilisez Intune pour soumettre les dispositifs à vos paramètres et à vos conditions. Vous êtes libre d’imposer le niveau de sécurité. Par ailleurs, vous pouvez transmettre différents certificats aux périphériques. Vous avez également la possibilité d’effacer les données dans le cas où vous avez perdu un de ces périphériques ou qu’il vous a été volé.

Comment sécuriser les appareils mobiles des collaborateurs (BYOD) ?

La gestion n’est pas la même quand il s’agit des appareils personnels. Si vos collaborateurs sont d’accord, vous pouvez répertorier leurs smartphones dans Intune. Ainsi, ils peuvent profiter du même degré de sécurité que celui dont bénéficient vos dispositifs au bureau.

Toutefois, les salariés peuvent refuser. Vous pouvez utiliser le module d’accès conditionnel d’Intune pour exiger une MFA ou authentification multifacteur pendant que des appareils inconnus se connectent à une application professionnelle.

03. Comment assurer la protection des applications et des données ?

La MFA contribue aussi à la protection des données. Vous pouvez la mettre en place pour optimiser la protection de vos ressources.

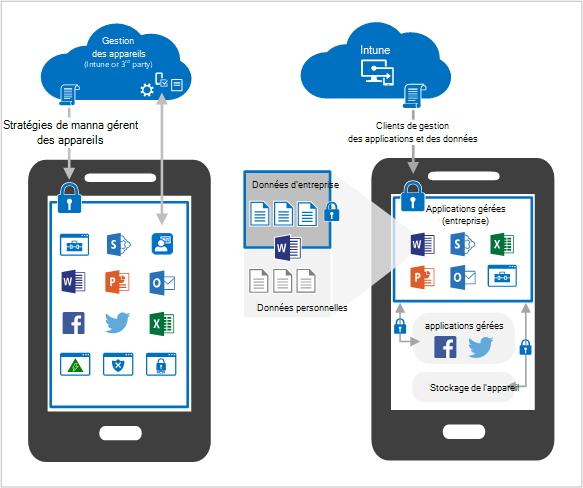

.jpg?width=1200&name=Blog%20-%20Bien%20g%C3%A9rer%20vos%20appareils%20mobiles%20dans%20votre%20environnement%20M365%20(1).jpg)

Le Cloud Intune pour sa part vous permet de sécuriser les applications professionnelles. Il protège les données de l’utilisateur qui restent alors confidentielles.

04. Intune, à utiliser à d’autres fins utiles

Vous pouvez donc utiliser Microsoft Intune pour gérer les applications mobiles (MAM) et périphériques mobiles (MDM). Le hardening ou processus de sécurisation du système est donc optimisé.

- Cette solution de gestion sert à gérer les appareils IOS (mac OS, iPad IOS…), Windows, Android. La gestion est donc sécurisée.

- Vous pouvez donc vous assurer d’utiliser des applications et appareils respectant les exigences de sécurité de votre organisation.

- Cet algorithme sert à protéger les données sensibles de l’entreprise et à contrôler l’accès des salariés au réseau.

- Grâce au déploiement applicatif d'Intune, vous protégez la messagerie électronique grâce aux Exchange Online. Vous accédez donc à Microsoft 365 en toute sécurité.

05. Comprendre la notion de liaison de client et cogestion

Vous avez Microsoft Endpoint Management qui est une solution unifiant différents services. Il englobe Configuration Manager & Intune pour gérer les appareils avec attachement cloud. Il inclut aussi Microsoft Intune pour la gestion des dispositifs en nuage.

Liaison de client Microsoft Endpoint Manager est une autre alternative. Vous pouvez exécuter des actions sur des appareils que Configuration Manager gère.

.png?width=860&height=789&name=endpoint-manager-getting-started-01%20(2).png)

06. Autres actions pour protéger son environnement Microsoft 365

Les quelques résolutions ci-après vous permettent également de mieux protéger votre environnement Microsoft 365.

Le filtre des courriers sortants et entrants

N’oubliez pas que le courriel est le moyen que les cybercriminels utilisent. Microsoft 365 est d’ores et déjà pourvu d’un serveur anti-spam pour bloquer les pièces jointes qui sont jugées comme suspectes.

Surveiller et journaliser

Vous devez surveiller les connexions aux comptes. Pour détecter les intrusions et les empêcher, votre équipe d’IT peut mettre différentes solutions en place. En plus de la MFA, il convient de reporter les activités. Vous avez aussi la possibilité d’installer Microsoft Endpoint Data Loss Prevention pour limiter la fuite de données en sécurisant le Portail Entreprise.

Toutes ces actions seront fortuites si vous ne sensibilisez pas votre personnel. Il faut donc cerner l’importance de la sécurisation des données. Ce n’est qu’à cette condition que vous parviendrez à lutter efficacement contre le problème de pirate informatique. Une publication par jour sur le réseau interne de votre entreprise peut déjà faire office de sensibilisation.

Apprenez-en davantage, en consultant dès maintenant notre page dédiée sur la sécurisation de votre environnement Microsoft 365.

Articles à la une

Ces articles pourraient vous intéresser

13/04/2023

Microsoft365 vs Google Suite : quelle suite pour votre entreprise ?

Découvrir

10/08/2020

Pourquoi faire appel à un AMOA pour déployer sa suite Microsoft 365 ?

Découvrir